امنیت مشترک ما: افشای مسئولانه آسیب پذیری های رقبا

امنیت در خط مقدم همه کارهایی است که در Ledger انجام میدهیم و در هر محصولی که میفروشیم و در هر تصمیمی که میسازیم، تعبیه شدهاست هر روز خود را برای ایجاد تکنولوژی و محصولاتی که بهتر و امنتر هستند، به چالش میکشیم.

نخستین اولویت ما این است که مشتریان خود را با امنیت خلاقانه از طریق کیف پول، اینترنت اشیاء و پیشنهادات سرمایهگذاری نهادی، تامین کنیم با این حال، به عنوان رهبر جهانی راهحلهای امنیتی بلاكچین، ما معتقدیم که تعهد ما به امنیت فراتر از خودمان است. با برخی از نوآورانه ترین تکنولوژی ها در جهان و تیم بی نظیری كه داریم، مسئولیت افزایش امنیت در سراسر جهان را بر عهده داریم.

تعهد مشترک به امنیت نه تنها به حفظ بهتر داراییهای افراد و موسسات کمک میکند، بلکه باید اعتماد مورد نیاز را در سراسر چشمانداز رمزارزها و بلاكچین افزایش دهد.

"ما مسئولیم تا هر زمان كه ممكن است امنیت را در سرتاسر اكوسیستم بلاكچین ارتقا دهیم". همانطور كه در بلاگ قبلی ما نیز بیان شده بود، ما یك آزمایشگاه هك attack در دفتر مركزی خود در پاریس داریم كه وظیفه این آزمایشگاه انجام حملات سایبری و هك ابزارهای خود و رقباست تا نقاط ضعف و آسیب پذیری های راه حل های خود و رقبایمان آشكار شود.

ازآنجاكه امنیت كل جامعه برای ما مهم است، ما ابزار و بهترین شیوههای اجراشده مانند كتابخانه تحلیل شبكه جانبی Lascar و ابزار شبیه سازی Rainbow را به اشتراك می گذاریم

ما دائما تلاش میکنیم تا ابزار خود را هك نموده تا اطمینان حاصل کنیم که ما بالاترین استانداردهای امنیتی را رعایت كرده ایم و روش های جدید برای مقابله با حملات پیچیده را شناخته ایم ما این روشها را به ابزار رقیب خود تعمیم میدهیم زیرا ما یک مسئولیت مشترک در تضمین سطح بالای امنیت برای کل صنعت داریم.

به طور بحرانی، هنگام پرداختن به امنیت محصولات رقیب، ما همیشه اصول افشای مسئولانه را دنبال میکنیم و به طرف مقابل هر آسیبپذیری مشاهده شده از آنها را اطلاع میدهیم و این فرصت را در اختیار آن ها قرار می دهیم تا مشكل مذكور را حل نمایند.

لازم است قبل از اینکه هر اطلاعاتی را به صورت عمومی منتشر كنیم، از موارد مصوبه پروتكل افشای مسئولانه پیروی كنیم تا اطمینان یابیم كه آسیب پذیری یادشده پیش از آنكه حل شود، توسط هكرها مورد سواستفاده واقع نشود.

"ما یک مسئولیت مشترک در تضمین سطح بالای امنیت برای کل صنعت داریم"

قابلذکر است که حدود چهار ماه پیش ما با Trezor تماس گرفتیم تا پنج آسیبپذیری را كه در آزمایشگاه خود مشاهده كردیم با آن ها به اشتراک بگذاریم ما همیشه، ما یک مهلت زمانی برای افشای مسئولانه می دهیم تا بر روی این آسیبپذیریها كار كنند و حتی مهلت اضافه نیز می دهیم.

این تحلیل شامل هر دو کیف پول سخت افزاری Trezor یعنی Trezor one و Trezor T می باشد كه به طور ویژه بر Trezor One تمركز دارد همچنین در مورد كلون های کیف پول Trezor نیز صدق میکند. ما این آسیبپذیریها را به فروشنده افشا میکنیم كه این امر به آنها اجازه میدهد تا برای حفاظت از کاربران خود اقدامات مناسبی انجام دهند اکنون که مهلت زمانی برای افشای مسئولانه به همراه دو دوره اضافی آن، منقضی شدهاست، می خواهیم جزئیالت مربوط به آسیب پذیری كیف پول مذكور را با شما به اشتراك گذاریم. خلاصهای از نتایج را می توان در ادامه مشاهده کرد.

تجزیه و تحلیل امنیت Trezor

آسیب پذیری 1: اصالت دستگاه

بازبینی

اصالت این دستگاه یک ویژگی بسیار مهم برای اطمینان از قابل اعتماد بودن آن است.

یافته ها

تحلیل ما نشان داد که اصالت یک دستگاه Trezor را می توان تقلید کرد ما قادر به تولید ابزار و دستگاه های ساختگی هستیم که دقیقا مشابه نسخه واقعی هستند (همان اجزا، همان معماری سختافزاری، همان ظاهر). ما همچنین قادر بودیم که جعبه دستگاه را باز كرده، دستگاه اصلی را با نمونه تقلبی جایگزین كرده و دوباره جعبه را بفروشیم (حتی برچسب پیشگیری از دستكاری جعبه نیز مفید نبود)

در این حالت، هكرها کنترل کاملی بر روی کد اجرا شده بر روی دستگاه دارند برای مثال، ممکن است:

- دستگاه را pre-seed كنند.

- آن با یک بدافزار جابجا كنند تا دارایی های رمزنگاری شده را به آدرس دیگری بفرستد، برای دستیابی به دارایی های رمزنگاری شده، نقص های رمزنگاری شده را وارد نماید.

- آن را با یك بدافزار جابجا كند Seed بیشتری را استخراج كند.

حتی اگر کاربران دستگاه Trezor را مستقیما از وب سایت Trezor خریداری کنند، باز هم نمی توانند از اصالت آن مطمئن باشند ممكن است یک مهاجم چندین دستگاه را بخرد، آنها را تعویض كرده و سپس آن را برای بازپرداخت وجه (با استفاده از دوره ضمانت برگشت وجه) ارسال کند.

نتیجه

این آسیبپذیری به Trezor گزارش شد که بیان داشت که این مورد خارج از مدل امنیتی آنهاست و اشاره کرد که اگر آنها محصولات خود را مستقیما از وب سایت Trezor خریداری کنند (همان طور که Trezor توصیه میکند) در معرض این مساله قرار نخواهند گرفت به نظر ما، این آسیبپذیری تنها میتواند با بازنگری طراحی مدل Trezor One و با جایگزین کردن یکی از اجزای اصلی آن برای جای دادن یك تراشه مؤلفه امنیت Secure Element در آن،.رفع شود،

بر اساس دانش ما، این آسیبپذیری هنوز تا این لحظه كه این مطلب منتشر می شود، پابرجاست.

آسیب پذیری 2: حفاظت از PIN امنیتی

PIN اجازه دسترسی به دستگاه را میدهد و در نتیجه دسترسی به سرمایههای محافظتشده توسط دستگاه را فراهم میکند.

اجرای فعلی به کاربر اجازه ۱۵ تلاش با زمان انتظار نمایی را میدهد این تابع باید در برابر تغییرات و دستكاری، مقاوم باشد.

یافته ها

تحلیل امنیتی ما نشان داد که بر روی یک دستگاه پیدا شده یا دزدیدهشده، میتوان مقدار PIN را با استفاده از یک Side Channel Attack حدس زد این حمله کانال جانبی شامل ارایه یک پین تصادفی و سپس اندازهگیری توان مصرفی انرژی میشود.این Side Channel Attack شامل ارائه یك PIN تصادفی و سپس اندازه گیری مصرف برق دستگاه هنگامی كه PIN ارائه شده را با مقدار اصلی آن مقایسه می كند، است،

این اندازهگیری به مهاجم اجازه میدهد تا مقدار صحیح PIN را فقط در عرض چند بار (کمتر از ۵ در آزمایش ما) بازیابی کند ما دریافتیم که PIN نمیتواند از سرمایهها در برابر مهاجمی كه به دستگاه دسترسی فیزیکیدارد، حفاظت کند.

نتیجه

گزارش به Trezor در تاریخ ۲۰۱۸ - ۱۱ - ۲۰ ارسال شد این آسیبپذیری در به روز رسانی سختافزار در نسخه 1.8.0 توسط Trezor اصلاح شدهاست.

آسیب پذیری 3 و 4: محرمانگی داده های درون دستگاه (انجام شده برای Tenzor One و Tenzor T)

بازبینی

محرمانه بودن دادههای داخل دستگاه بسیار مهم است زیرا شامل تمام اطلاعات خصوصی است که به سرمایههای کاربر دسترسی دارند: کلید خصوصی و seed كیف پول سختافزاری باید به عنوان یک محاصره امنیتی برای این دادهها عمل کند. یافته ها

تحلیل ما نشان داد که مهاجم با دسترسی فیزیکی به دستگاه میتواند تمام اطلاعات ذخیرهشده در حافظه را استخراج کند (و بنابراین تمام داراییهای حسابها را خالی کند) حمله ما بر روی Tenzor one و Trezor T انجام شده است.

نتیجه

گزارش به Trezor ارائه شد به نظر ما، این آسیبپذیری را نمی توان

با بازنگری طراحی مدل Trezor T و جایگزین کردن یکی از اجزای اصلی آن برای قراردادن Secure Element تعمیر كرد. از آنجاكه این آسیبپذیری را نمی توان اصلاح کرد، تصمیم گرفتیم تا جزئیات فنی آن را افشا نكنیم. همچنین كاربران می توانند با اضافه كردن یك رمزعبور قوی احتمال آن را كاهش دهند.

شاید این مطلب برای شما مفید باشد " معرفی نخستین راهكار حفاظت دارایی های دیجیتالی در سطح شركتی در دنیا"

آسیب پذیری 5: تحلیل Cryptographic Stack

بازبینی

ما پیادهسازی کتابخانه رمزنگاری Trezor One را تحلیل کردیم در حالیکه دریافتیم که این کتابخانه شامل اقدامات متقابل مناسب برای حملات سختافزاری به جز تابع ضرب Scalar (که میتواند دلیلی برای نگرانی در حقوق خودش باشد)، نیست. لذا بر روی ضرب Scalar فوقالذکر تمرکز کردیم این تابع، عملیات اصلی رمزنگاری برای رمزارزهاست، چرا که این تابع برای بسیاری از عملیات حیاتی از جمله كلیدهای خصوصی كاربرد دارد. در کد ، ادعا میشود که این تابع در مقابل Side Channel Attack محافظت میشود که ما میخواستیم آن را ارزیابی کنیم

یافتهها:

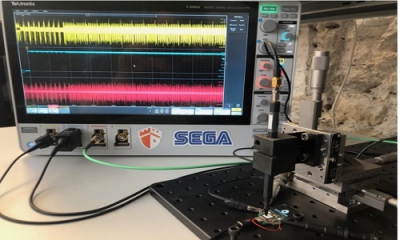

تحلیل امنیتی ما نشان داد که مهاجم با دسترسی فیزیکی به دستگاه میتواند کلید خصوصی را با استفاده از Side Channel Attack زمانی که این کلید توسط ضرب Scalar استفاده میشود.استخراج کند . ضرب Scalar یکی از توابع اصلی برای رمزنگاری در رمزارزهاست به خصوص، این تابع اصلی برای امضای معامله و تراكنش ها نیز به كار می رود. ما ثابت کردیم که با اسیلوسکوپ رقمی و چند اندازهگیری، امکان استخراج کلید یک تراكنش با استفاده از تحلیل Side Channel وجود دارد

نتیجه

این آسیبپذیری به Trezor گزارش شد. این آسیبپذیری را می توان تعمیر کرد، اما به طور مستقیم بر روی مدل امنیتی Trezor تاثیر نمیگذارد زیرا امكان انجام این عملیات بدون شناخت PIN از قبل وجود ندارد. با این حال، ادعا شدهاست که در برابر Side Channel Attack ایمن خواهد بود كه متاسفانه خلاف آن را ثابت كردیم.وضعیت دستگاه را در تصویر زیر می بینید.

همچنین بخوانید "هك Mt. Gox"